Tìm hiểu về khai thác phần cứng KTRR bypass mới xuất hiện gần đây mà Apple không thể vá

Đúng như lịch trình, nhóm bảo mật từ Kaspersky bao gồm Boris Larin (@oct0xor), Leonid Bezvershenko (@ bzvr_) và Georgy Kucherin (@kucher1n) đã lên sân khấu tại hội nghị 37c3 gần đây để thảo luận về những phát hiện về bảo mật và giới thiệu KTRR bypass dành cho các thiết bị arm64e (A12-A16 và thậm chí có thể là A17).

Giới thiệu

Sự xuất hiện của KTRR bybass cho các thiết bị arm64e đã đặt ra nhiều câu hỏi cho những người như chúng ta. Nếu bạn là một trong số nhiều người đang bối rối về những gì đang xảy ra và liệu điều này có dẫn đến việc jailbreak sớm hay không thì qua bài viết này chúng ta sẽ cùng tìm hiểu về KTRR bypass.

TTJB luôn tôi cố gắng chuyển đổi các thông tin nâng cao thành các thuật ngữ ngôn ngữ đơn giản, giúp ngay cả người dùng iPhone và iPad bình thường cũng có thể hiểu được ý nghĩa của chúng. Hôm nay, chúng ta sẽ tiếp tục bằng một bài viết tìm hiểu về KTRR bypass sau khi trên Fanpage của chúng tôi đã tóm tắt sơ bộ về nó vài ngày trước.

Tìm hiểu về KTRR bypass

KTRR bypass là gì?

Để hiểu KTRR bypass là gì, trước tiên bạn phải hiểu KTRR và bypass là gì. KTRR là viết tắt của Kernel Text-only Read-only Region, bypass nghĩa là bỏ qua hoặc tránh né.

Cái tên đặc biệt nói lên rằng nó là một phần của bộ nhớ hạt nhân được cho là “chỉ đọc – read only”. Trích dẫn một bài đăng trên blog được viết bởi nhà nghiên cứu bảo mật Siguza, Apple đã triển khai cơ chế này bắt đầu với chip A10 để ngăn chặn các sửa đổi trái phép đối với nhân iOS trong thời gian chạy và duy trì tính toàn vẹn của hệ thống – ngay cả khi kẻ tấn công có đã có khai thác hạt nhân để tấn công hệ thống.

Một KTRR bypass chỉ bỏ qua cơ chế đã nói ở trên. Do đó, kẻ tấn công có thể phá vỡ khía cạnh “chỉ đọc” của vùng cụ thể này của bộ nhớ hạt nhân và tiếp tục với bất kỳ sửa đổi nào họ thích bằng cách làm cho nó có thể ghi được, bất kể các biện pháp giảm thiểu bảo mật do Apple đưa ra.

Nói tóm lại, KTRR bypass cho phép kẻ tấn công bỏ qua các biện pháp bảo vệ KTRR của Apple, cho phép họ nghịch ngợm với bộ nhớ hạt nhân (kernel memory) theo cách họ thấy phù hợp.

KTRR bypass đang được nói đến nhiều gần đây

Nếu bạn đến bây giờ bạn vẫn chưa nghe về điều này thì các nhà nghiên cứu bảo mật của Kaspersky đã tìm ra nó và có kế hoạch phát hành một KTRR bybass có thể được sử dụng bởi các nhà phát triển jailbreak để tạo ra một công cụ jailbreak cho một số phiên bản iOS/iPadOS và thiết bị nhất định.

Các nhà nghiên cứu bảo mật có tên ở trên gần đây đã tiết lộ và trình diễn nghiên cứu của họ tại hội nghị 37c3, nhưng chưa có bài viết nào được công bố. Nhưng nó sẽ sớm được công bố trong tương lai gần.

KTRR bypass sẽ ảnh hưởng đến phiên bản và thiết bị nào?

KTRR bypass này đặc biệt sẽ hỗ trợ các thiết bị arm64e, cụ thể là những thiết bị có chip A12-A16 bên trong. Chip M1 và M2 cũng bị ảnh hưởng và có thể các chip A17 cũng có thể được hỗ trợ, tuy nhiên điều này vẫn chưa được xác nhận và có thể sẽ được xác nhận trong một thời gian nữa.

Các thiết bị Arm64e bao gồm iPhone XS đến iPhone 15 Pro Max. Các thiết bị iPhone XS đến iPhone 14 Pro Max được xác nhận là được hỗ trợ tại thời điểm này, nhưng chúng ta sẽ phải chờ xem dòng sản phẩm iPhone 15 có được hỗ trợ hay không.

Về phiên bản iOS/iPadOS bị ảnh hưởng, đây là vấn đề làm mọi thứ trở nên rất khó hiểu. Hãy cùng phân tích nó:

KTRR bypass sẽ hoạt động ngay lập tức với iOS/iPadOS 16.5.1 trở lên với các đặc quyền đọc/ghi hạt nhân đơn giản. Để làm cho nó hoạt động trong tình huống này, bất kỳ khai thác hạt nhân nào như khai thác bộ mô tả tệp hạt nhân (kfd) đã xuất hiện từ lâu là đủ.

Đáng chú ý, kfd chỉ hỗ trợ lên đến iOS/iPadOS 16.5, và không phải 16.5.1, vì vậy một khai thác hạt nhân riêng biệt sẽ được yêu cầu cho phiên bản đó. Vì lý do này, việc jailbreak cho các thiết bị arm64e trên iOS/iPadOS 16.5 trở xuống có vẻ sắp diễn ra, nhưng không phải dành cho iOS/iPadOS 16.5.1 cho đến khi một khai thác hạt nhân khác hỗ trợ nó.

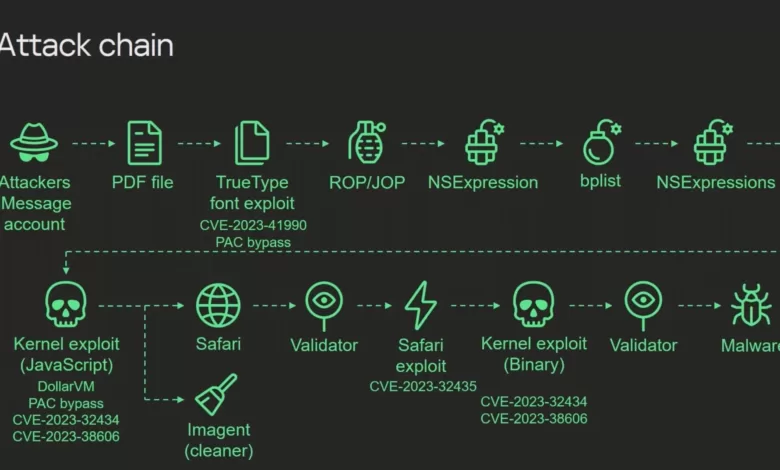

Đối với phần mềm mới hơn, bao gồm iOS/iPadOS 16.6 trở lên, KTRR bypass phải được ghép nối với những thứ bổ sung để đạt được jailbreak. Những thứ này có thể bao gồm một khai thác hạt nhân khác, PPL bypass (lớp bảo vệ trang – Page Protection Layer) và PAC bypass (mã xác thực con trỏ – Pointer Authentication Codes), nhưng các thành phần khác trong chuỗi tấn công cũng có thể được yêu cầu.

Cụ thể, việc sử dụng KTRR bypass trên iOS/iPadOS 16.6-16.x trên bất kỳ thiết bị arm64e nào được hỗ trợ sẽ yêu cầu khai thác hạt nhân và PPL bypass để thực hiện jailbreak. Trên iOS/iPadOS 17.x, các thiết bị được trang bị chip A12-A14 và M1-M2 cũng sẽ chỉ yêu cầu khai thác nhân và PPL bypass. Các thiết bị được trang bị chip A15-A16 mới hơn (và có thể là A17, nếu được hỗ trợ) sẽ yêu cầu khai thác hạt nhân và một thứ khác được gọi là SPTM bypass (giám sát bảng trang an toàn – Secure Page Table Monitor) để thực hiện jailbreak.

Do đó, việc jailbreak trên các thiết bị arm64e chạy iOS/iPadOS 16.5.1 trở lên sẽ không xảy ra ngay lập tức, nhưng việc jailbreak trên iOS/iPadOS 16.5.1 có vẻ có nhiều khả năng xảy ra trong thời gian ngắn hơn là jailbreak trên iOS/iPadOS 16.6 trở lên do các yêu cầu PPL bypass cho cái sau không liên quan đến cái trước.

Chúng ta nên nhắc lại rằng KTRR bypass này chỉ dành cho các thiết bị arm64e – A12-A16 (và có thể là A17). Các thiết bị arm64 cũ hơn, bao gồm iPhone X trở lên không bị ảnh hưởng và chúng không cần phải như vậy vì những thiết bị đó đã có khai thác bootrom checkm8 không thể vá được.

Bạn đã hiểu ra vấn đề? Có một chút khó khăn để hiểu các điều ở trên vì có rất nhiều loại thiết bị, phiên bản và điều kiện tiên quyết cho mỗi loại. Nhưng hãy đọc nó từ từ, có lẽ một hoặc hai lần nữa, và cuối cùng bạn sẽ hiểu nó.

Tại sao lại có nhiều loại bypass đến vậy?

Thời xưa, thời iOS 9 trở về trước, những người thực hiện jailbreak chỉ cần đạt được khả năng đọc/ghi hạt nhân với một khai thác hạt nhân đơn giản để tạo ra một bản jailbreak. Thời kỳ dễ dàng đó đã qua, khi Apple tiếp tục tăng cường bảo mật cho iPhone/iPad với mỗi lần ra mắt một phiên bản iOS/iPadOS mới.

Bạn đang nghe về tất cả những bypass này vì Apple tiếp tục đưa ra các phương thức bảo mật mới hơn sau mỗi năm. Mặc dù những phương thức đó khiến những kẻ tấn công khó khăn hơn khi động đến thành phần hệ thống của thiết bị, nhưng điều đó không phải là không thể. Mỗi bypass mà bạn đọc được là một sự phá vỡ thành công của một trong phương thức bảo mật đó.

KTRR bypass có giống như khai thác hạt nhân không?

Điều này có vẻ hiển nhiên đối với một số người, nhưng có lẽ không phải đối với những người khác. KTRR bypass là một lỗ hổng bảo mật trong hệ thống của Apple, nhưng nó không giống như khai thác hạt nhân. Trên thực tế, một KTRR bypass phải hoạt động cùng với khai thác hạt nhân như một phần của chuỗi tấn công lớn hơn để đạt được kết quả mong muốn – nói chung là jailbreak.

KTRR bypass có thể được Apple vá không?

KTRR bypass là một lỗ hổng dựa trên phần cứng phá vỡ các cơ chế bảo mật trong SoC (hệ thống trên chip) của Apple để cấp quyền truy cập trái phép vào bộ nhớ hạt nhân.

Vì nó dựa trên phần cứng thay vì dựa trên phần mềm, Apple không thể sửa nó chỉ bằng một bản cập nhật phần mềm. Tất cả các thiết bị bị ảnh hưởng đang lưu hành ngày nay sẽ vẫn bị ảnh hưởng bởi KTRR bypass trong vòng đời của chúng, ngay cả khi chúng nhận được các bản cập nhật phần mềm lớn hàng năm.

Apple chỉ có thể đặt các rào chắn phần mềm trước các hacker cố gắng sử dụng KTRR bypass, nhưng một hacker lành nghề có thể xâm nhập những hàng phòng thủ đó.

Tôi nghe nói rằng KTRR bypass giống như checkm8 cho các thiết bị mới hơn, điều đó có đúng?

TTJB đã thấy rất nhiều người trên Reddit và X (trước đây là Twitter) tuyên bố rằng khám phá KTRR bypass gần đây tương đương với checkm8 2.0. Nhưng rất đáng tiếc, nó không phải sự thật. Chúng ta cùng tiếp tục phân tích vấn đề này.

Nếu bạn nhớ lại, checkm8 là một khai thác bootrom (khai thác đạt được khi thiết bị bắt đầu được khởi động). Ngược lại, KTRR bypass là một lỗ hổng trong những biện pháp giảm thiểu bảo mật bộ nhớ hạt nhân của Apple. Mặc dù cả hai đều là khai thác dựa trên phần cứng và không cái nào có thể được Apple vá bằng bản cập nhật phần mềm, nhưng chúng không phải là cùng một loại.

Vì checkm8 là một khai thác bootrom toàn diện nên nó có thể được sử dụng để jailbreak một thiết bị trước và trong khi thiết bị khởi động bằng chính cơ chế của nó. Một KTRR byass không thể được sử dụng để tự jailbreak một thiết bị mà thay vào đó nó cần được ghép nối với khai thác hạt nhân và có khả năng phải kết hợp thêm các bypass khác như một phần của chuỗi tấn công để thực hiện jailbreak.

Cả hai đều mạnh mẽ, cả hai đều dựa trên phần cứng và việc tìm thấy KTRR bypass có thể là điều lớn nhất từng xảy ra trong quá trình jailbreak kể từ checkm8. Nhưng KTRR bypass không giống như khai thác bootrom như checkm8 hoặc limera1n. Khi hiểu được sự khác biệt này thì bạn có thể dễ dàng hiểu được mọi thông tin sai lệch trên mạng.

Khi nào chúng ta sẽ nhận được một bản jailbreak dựa trên đường vòng KTRR?

KTRR bypass chỉ mới được thảo luận và chưa có tài liệu nào được tải lên công khai để các nhà nghiên cứu xem xét. Điều này có nghĩa là ngay cả những người tạo bản jailbreak cũng chưa có cơ hội xem qua tài liệu.

Điều đó có nghĩa là việc tạo ra một jailbreak thậm chí còn chưa được bắt đầu. Khi tài liệu được tải lên, các nhà nghiên cứu jailbreak sẽ phân tích nó để quyết định cách tiếp cận tốt nhất của họ để thực hiện jailbreak, sau đó họ sẽ bắt đầu công việc của mình.

Việc tạo một công cụ jailbreak sau khi tài liệu được xuất bản có thể mất vài tuần hoặc thậm chí vài tháng. Công cụ không chỉ cần được xây dựng, mà còn cần tạo giao diện người dùng, nó cần được kiểm tra kỹ lưỡng để đảm bảo nó không đưa iPhone hoặc iPad của bạn vào vòng lặp khởi động (bootloop), và sau đó các phụ thuộc phần mềm cần được cập nhật để hỗ trợ phiên bản iOS/iPadOS mới hơn. Tất cả những điều này phải xảy ra trước khi bạn có thể sử dụng nó.

Việc jailbreak sẽ là untethered hay semi-untethered?

Nếu bạn chưa hiểu các khái niệm này, hãy tiếp tục tìm đọc bài viết về các loại jailbreak của TTJB.

KTRR bypass thực sự không liên quan gì đến trạng thái untethered hay tethered của bản jailbreak. Chúng ta có khả năng nhận được một ứng dụng jailbreak like-untethered mà chúng ta có thể ký vĩnh viễn với TrollStore, giống như hầu hết các công cụ jailbreak hiện nay.

Người dùng cuối như bạn và tôi nên làm gì?

Nếu bạn đang chờ jailbreak, điều tốt nhất nên làm là sử dụng phiên bản iOS/iPadOS thấp nhất có thể và tránh các bản cập nhật phần mềm.

Rất nhiều người gần đây đã cập nhật lên iOS/iPadOS 17.0 bằng cách sử dụng phương pháp DelayOTA mà TTJB từng hướng dẫn để có thể sử dụng TrollStore 2.0 trên phiên bản iOS/iPadOS được hỗ trợ mới nhất, nhưng chắc chắn rằng nhiều người trong số họ đang rất nuối tiếc ngay bây giờ vì họ có thể đã ở trên một phiên bản sắp có jailbreak

TTJB ủng hộ việc không làm điều này bởi vì chúng ta nên tuân theo quy tắc cơ bản là duy trì phiên bản thấp nhất có thể trong nhiều năm. Chúng ta cũng biết rằng với việc khai thác kfd kéo dài hỗ trợ đến tận iOS 16.5, chỉ còn là vấn đề thời gian trước khi một bypass cần thiết được tìm ra. Và bây giờ chúng ta đang ở đây với một KTRR bypass.

Chúng ta nên giữ lại phiên bản iOS/iPadOS thấp nhất mình có thể để có cơ hội jailbreak thiết bị khi nó xảy ra.

Điều gì sẽ xảy ra trong thời gian tới?

Đến nay, tình thế vốn đã khó khăn lại càng trở nên khó khăn hơn khi mà nhà phát triển của Dopamine là opa334 đã nêu ra rằng có thể rất khó đạt được jailbreak với KTRR jailbreak. Vẫn còn phải xem liệu bất kỳ thành phần nào của chuỗi tấn công được thảo luận ở 37c3 có góp phần tạo ra bản jailbreak hay không, vì hầu hết các chuyên gia vẫn giữ im lặng hoặc chưa có cơ hội xem thông tin và nhận xét về nó. .

Thực sự sẽ rất thú vị để xem điều gì sẽ xảy ra tiếp theo. Trong tất cả các trường hợp, chúng ta sẽ cần đợi một bài viết chính thức từ các nhà nghiên cứu đã tìm ra KTRR bypass trước khi bất kỳ ai có thể thử thực hành nó để xác nhận tính hữu dụng của nó một cách chắc chắn.

Lời kết

Có rất nhiều thứ để chúng ta phải tìm hiểu khi nói đến KTRR bypass. Đây là một tin tức lớn và nó có tiềm năng định hình cộng đồng jailbreak trong nhiều năm tới – đặc biệt là vì Apple chỉ mới chỉ trong năm nay đã kết thúc vòng đời của iPhone X, thiết bị tương thích checkm8 cuối cùng với iOS 17.

Việc KTRR bypass ảnh hưởng đến các thiết bị mới như dòng sản phẩm iPhone 14 nếu chúng ta may mắn thậm chí có thể là dòng sản phẩm iPhone 15. Sẽ mất một thời gian dài trước khi Apple có thể kết thúc vòng đời những thiết bị đó.

Bạn đã hiểu nội dung mà bài viết truyền tải chưa? Hãy để lại ý kiến hoặc quan điểm của bạn xuống phần bình luận nhé! TTJB sẽ liên tục cập nhật tin tức mới về vấn đề này trong thời gian tới và hãy cùng đồng hành với TTJB nhé.